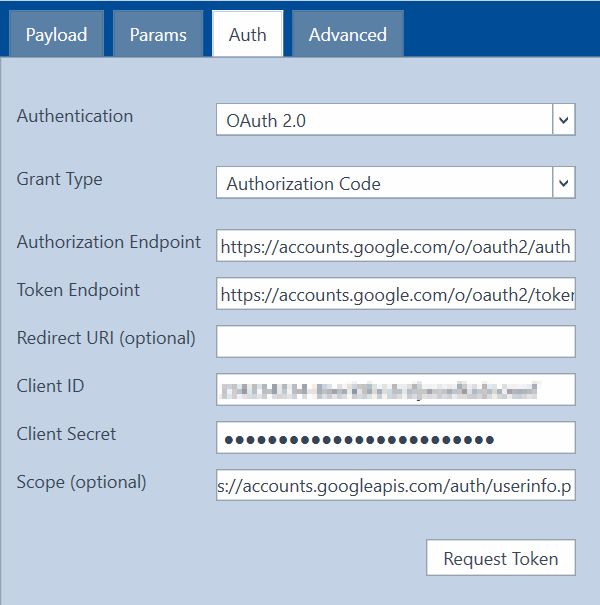

OAuth 2.0認証を設定する

ウェブサーバーとの通信用に、 API Engine でOAuth 2.0により認証を設定できます。

設定をするには、以下の手順に従ってください。

-

APIモジュールを選択してください。

-

テクニカルビューで、認証タブをクリックしてください。

-

Authentication(認証)ドロップダウンメニューから OAuth 2.0 を選択します。

-

Grant Type(付与タイプ)のドロップダウンメニューから、付与タイプを選択してください。これによりアプリケーションがアクセストークンを受け取る方法を指定します。

-

付与タイプに応じて、以下の仕様を入力してください。

-

Authorization Endpoint: 認証サーバーURIを入力。

-

Token Endpoint :トークンサーバーのURIを入力してください。

-

Redirect URI :リダイレクトURIを入力してください(任意)。

-

Code Challenge Method :Code Challenge Method(コードチャレンジメソッド)ドロップダウンメニューからコードベリファイアをコードチャレンジに変換する方法を選択してください。SHA-256 アルゴリズムまたはプレーンテキストを選択して、コードチャレンジを生成することができます。コードチャレンジがコードベリファイアと同じ場合は、プレーンテキストを選択してください。

-

CodeVerifier :任意で、トークンリクエストに認証リクエストを接続するための文字列を入力してください。入力できるのはA~Z、a~z、0~9、記号の- (ハイフン)、. (ピリオド)、_ (アンダースコア)、~ (チルダ) を使用して生成された、暗号論的にランダムな文字列です。フィールドを空欄にして Request Token(リクエストトークン)をクリックすることもできます。この場合は、 API Engine 3.0 が43文字の値を自動的に生成します。

-

Client ID: 認証サーバーが発行するアプリケーションの登録情報をクライアントIDとして入力します。

-

Client Secret: 認証用のアプリケーションパスワードをクライアントシークレットとして入力します。

-

Username: ユーザー名を入力します。

-

Password: パスワードを入力します。

-

Scope: アプリケーションリクエストを許可するためのスコープを指定します(任意)。スペースで区切られた1文字以上の文字列を入力します。例 openid 。

-

OAuth2.0 認証を設定する

付与タイプとして Authorization Code 、または Authorization Code (With PKCE) を選択した場合、ブラウザウィンドウが開きます。このウィンドウでアカウントへのアクセスを許可する必要があります。

その他すべての付与タイプにAccess Tokenが直ちに発行されます。

|

Microsoft Azure AD Connect を認証サービスに使用する場合、 API Scan は返されたクッキーをクッキーウィンドウに保存します。これによって次回の呼び出し時から、システムでcookieを認証に使用できるようになります。 |

Tokenが無効となった場合に新しいアクセストークンをリクエストする

Access Tokenは一定の期間が過ぎると失効して無効になります。その場合は新しいアクセストークンをリクエストする必要があるため、 API TestCases に影響が出る可能性があります。以下はAPI TestCasesを継続するために、 API Engine が新しい有効なAccess Tokenを自動的にリクエストするケースです。

-

Access Tokenは失効したがRefresh Tokenがある。API Engine がリフレッシュトークンを使用して新しいアクセストークンをリクエストします。

-

Access Tokenが失効していてRefresh Tokenもない。付与タイプとして Password または Client Credentials を使用している場合は、 API Engine が新しいAccess Tokenをリクエストします。

リフレッシュトークンがなく、付与タイプとして Authorization Code 、 Authorization Code(PKCE)、または Implicit を使用している場合、TestCaseを継続するには新しいトークンを手動でリクエストする必要があります。