HTTP/HTTPS konfigurieren

Sie können einen HTTP-Serviceport verwenden, um virtuelle HTTP- und HTTPS-Services zu simulieren.

Wenn Sie Ihren Serviceport konfigurieren, müssen Sie angeben, ob er als Client oder als Server fungieren soll. Ein Client sendet einen Request und ein Server eine Response.

Allgemeine Einstellungen konfigurieren

Nachdem Sie Ihren Serviceport erstellt haben, können Sie die allgemeinen Serviceportdetails konfigurieren:

|

Attribut |

Beschreibung |

|---|---|

|

General - Name |

Geben Sie den Namen des Serviceports ein. |

|

General - Type |

Wählen Sie Ihre Serviceport-Technologie aus. |

|

Server / Client |

Wählen Sie aus, was Sie konfigurieren möchten:

|

|

Real Service |

Wählen Sie diese Option, wenn Sie eine Verbindung zu einem realen Service herstellen möchten. |

|

Erlauben Sie OSV, Requests an den realen Service weiterzuleiten. Um diese Option zu verwenden, müssen Sie Real Service wählen. |

|

|

Erlauben Sie OSV, weitergeleitete Nachrichten im Reiter Recorder zu speichern. Um diese Option zu verwenden, müssen Sie Forwarding aktivieren. |

|

|

Active |

Aktivieren Sie diese Option, wenn Ihr Serviceport aktiv sein soll. Deaktivieren Sie die Option, um ihn auf inaktiv zu setzen. |

Request- und Response-Einstellungen umwandeln

Verwenden Sie die folgenden Attribute, um die Umwandlung von Request- und Response-Nachrichten zu konfigurieren:

|

Attribut |

Beschreibung |

|---|---|

|

Transform Request - Sanitize |

Wählen Sie diese Option, um die ungültigen Zeichen in der Nachricht zu trimmen. |

|

Transform Response - Add "Created by OSV |

Wählen Sie diese Option, um der Nachricht "Created by OSV" hinzuzufügen. |

|

Transform Response - Sanitize |

Wählen Sie diese Option, um die ungültigen Zeichen in der Nachricht zu trimmen. |

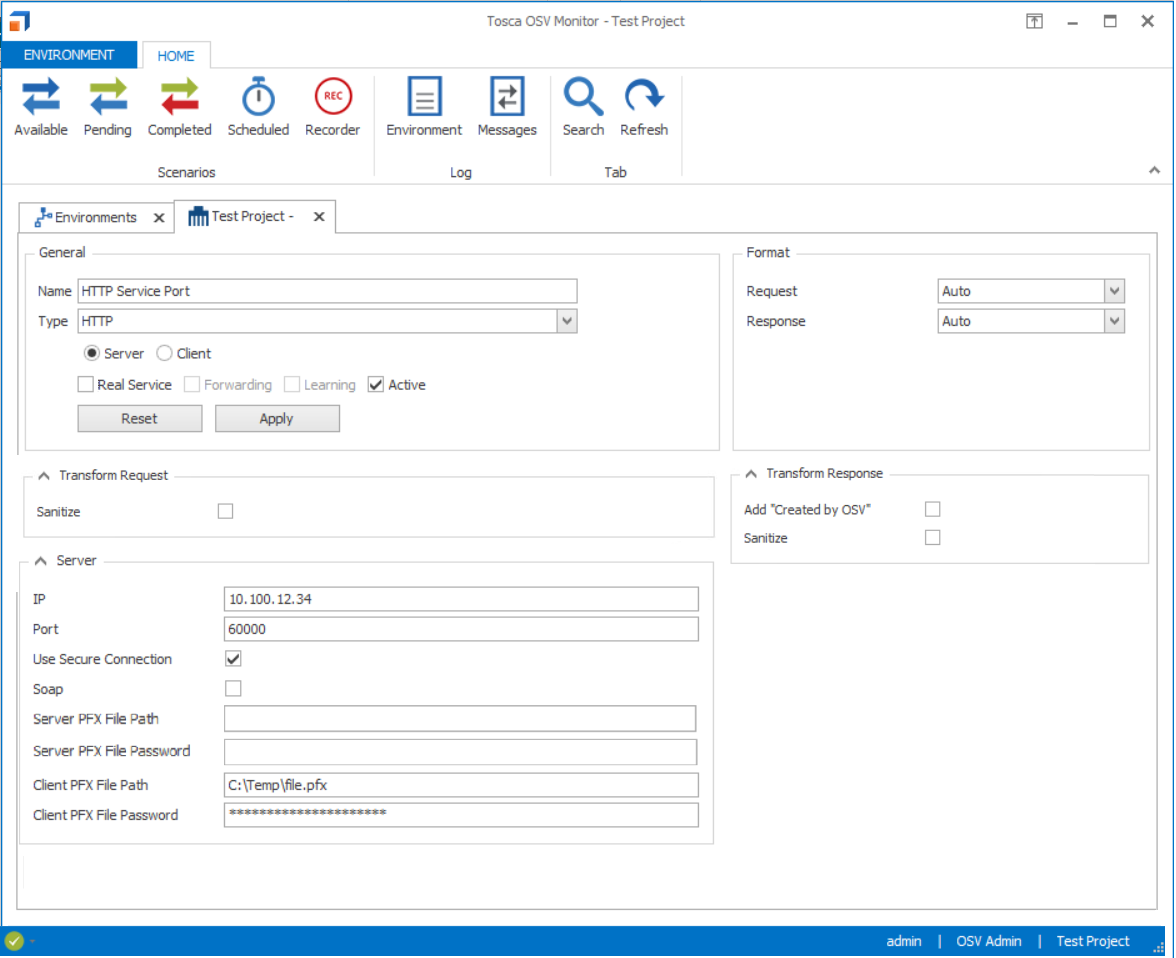

Server konfigurieren

Verwenden Sie die folgenden Attribute für den Server:

|

Attribut |

Beschreibung |

|---|---|

|

IP |

Geben Sie die IP-Adresse an, auf welcher der Serviceport lauscht. Wenn Sie keine IP-Adresse eingeben, verwendet der Serviceport die standardmäßige Netzwerkschnittstelle (den lokalen Host). |

|

Port |

Geben Sie den Server-Port ein. |

|

Wählen Sie diese Option, um das Secure-Sockets-Layer-Protokoll (SSL-Protokoll) zu verwenden. |

|

|

Soap |

Wählen Sie diese Option, um das SOAP-Protokoll mit HTTP zu verwenden. |

|

Server PFX File Path |

Geben Sie den Serverpfad zur PFX-Datei ein, die den Benutzer identifiziert. Eine PFX-Datei enthält Ihre Zertifikate und die entsprechenden privaten Schlüssel. |

|

Server PFX File Password |

Geben Sie das Passwort für die PFX-Datei ein. |

|

Client PFX File Path |

Geben Sie den Windows-Dateipfad zur PFX-Datei ein, die den Benutzer identifiziert. Eine PFX-Datei enthält Ihre Zertifikate und die entsprechenden privaten Schlüssel. |

|

Client PFX File Password |

Geben Sie das Passwort für die PFX-Datei ein. |

HTTP-Server

Zum Speichern von Änderungen klicken Sie auf Apply. Um Ihre Änderungen zu verwerfen, klicken Sie auf Reset.

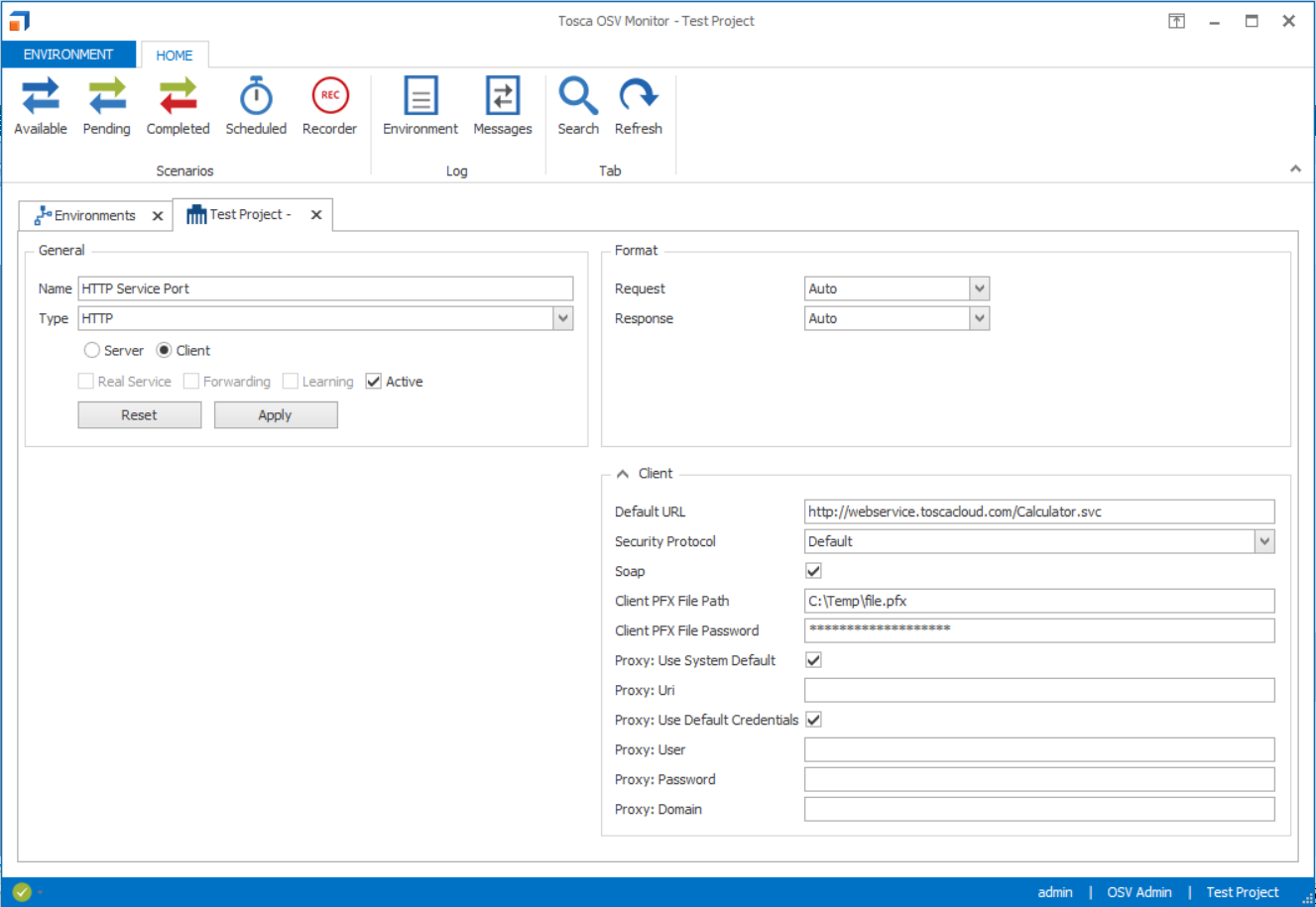

Client konfigurieren

Verwenden Sie die folgenden Attribute für den Client:

|

Attribut |

Beschreibung |

|---|---|

|

Default URL |

Geben Sie die Standard-URL ein. Wenn Sie in Ihren Szenarien einen URL-Endpunkt definieren, verwendet OSV diesen Endpunkt zur Ausführung Ihrer Szenarien. Wenn Sie in Ihren Szenarien keinen URL-Endpunkt angeben, verwendet OSV die Standard-URL aus dem Serviceport. |

|

Security Protocol |

Wählen Sie ein Sicherheitsprotokoll für die Authentifizierung aus. Standardmäßig verwendet OSV das zuletzt verwendete Protokoll. Die folgenden Protokolle sind ebenfalls verfügbar: Ssl3, Tls, Tls11, Tls12. |

|

Soap |

Wählen Sie diese Option, um das SOAP-Protokoll mit HTTP zu verwenden. Das System setzt den Content-Type-Header für eingehende und ausgehende Nachrichten auf XML und überprüft, ob der SOAPAction-Header existiert. |

|

Client PFX File Path |

Geben Sie den Windows-Dateipfad zur PFX-Datei an, die den Benutzer identifiziert. Eine PFX-Datei enthält Ihre Zertifikate und die entsprechenden privaten Schlüssel. Zum Beispiel: C:\Temp\file.pfx |

|

Client PFX File Password |

Geben Sie das Passwort für die PFX-Datei ein. |

|

Proxy: Use System Default |

Wählen Sie diese Option, um Ihren Standard-Systemproxy zu verwenden. Wenn Sie einen anderen Proxy definieren möchten, geben Sie dessen Adresse, Benutzer, Passwort und Domäne in den untenstehenden Feldern an. |

|

Proxy: Uri |

Geben Sie die Proxyadresse ein, wenn Sie nicht Ihren Standard-Systemproxy verwenden möchten. Zum Beispiel: http://52.174.157.85:1111 |

|

Proxy: Use Default Credentials |

Wählen Sie diese Option, um den angemeldeten Windows-Benutzer zu verwenden. |

|

Proxy: User |

Geben Sie den Proxybenutzer an, wenn Sie nicht den Standard-Systemproxy verwenden möchten. |

|

Proxy: Password |

Geben Sie das Proxykennwort an, wenn Sie nicht den Standard-Systemproxy verwenden möchten. |

|

Proxy: Domain |

Geben Sie die Proxydomäne an, wenn Sie nicht den Standard-Systemproxy verwenden möchten. |

HTTP-Client

Zum Speichern von Änderungen klicken Sie auf Apply. Um Ihre Änderungen zu verwerfen, klicken Sie auf Reset.

REST verwenden

OSV unterstützt RESTful Services. Dies sind Dienste, welche die REST-Architektur implementieren.

OSV erkennt das Nachrichtenformat automatisch, sodass Sie keine zusätzlichen Konfigurationen vornehmen müssen. Weitere Informationen zu unterstützten Nachrichtenformaten finden Sie hier: siehe Kapitel "Stellen Sie Nachrichtenformate ein".

HTTPS verwenden

Wenn Sie lokal am eigenen System über Proxys testen wollen, müssen Sie den vollqualifizierten Namen (FQN) Ihres Rechners verwenden.

Wenn das OSV Environment Nachrichten weiterleitet, fungiert es als Client und muss sich gegenüber einem Webservice oder einem anderen Endpunkt authentifizieren.

|

Um den HTTPS-Modus zu starten, müssen Sie bei der Konfiguration des Serviceports Use Secure Connection auswählen. |

Zusätzlich müssen Sie die folgenden Einstellungen für den HTTPS-Modus vornehmen:

-

Binden Sie den Fingerabdruck des PFX-Dateizertifikats (=certhash) an den Port, den Sie für den Serviceport definiert haben. Verwenden Sie netsh in der Befehlszeile.

Beispiel:

-

Bindung hinzufügen:

netsh http add sslcert ipport=0.0.0.0:1234 certhash=7eb35dff000ea90b72d46952e3016c8fad3213e1 appid={86476d42-f4f3-48f5-9367-ff60f2ed2cdd} clientcertnegotiation=disable -

Bindung löschen:

netsh http delete sslcert ipport=0.0.0.0:1234 -

Bindung anzeigen:

netsh http show sslcert ipport=0.0.0.0:1234

-

-

Installieren Sie die PFX-Datei im Windows-Zertifikatspeicher (LocalMachine/My).

-

Stellen Sie auf einem der folgenden Wege sicher, dass die PFX-Datei vertrauenswürdig ist:

-

Stellen Sie sicher, dass in LocalMachine/TrustedRootStore ein Zertifikat vorhanden ist, das mit dem von Ihnen installierten identisch ist.

-

Stellen Sie sicher, dass in LocalMachine/TrustedRootStore ein Zertifikat vorhanden ist, für das es eine Zertifikatskette gibt. Das bedeutet, dass die PFX-Datei von jemandem signiert wurde, der sich bereits in LocalMachine/TrustedRootStore befindet.

-