キーコンテナーシークレット

Toscaで機密データを使用するには、キーコンテナーのプロバイダーを統合することができます。これにより、キーコンテナーからパスワードや機密情報をフェッチし、それらをテストで使用することができます。これを行うと、Toscaは取得した値を保存せずに、短時間のみ使用します。

次のような利点があります。

-

Toscaで機密情報を更新する必要がなくなり、シークレット管理が改善されました。

-

Toscaは秘密鍵へのパスのみを保存するため、セキュリティが向上します。

-

ログやテスト結果から機密情報が除外されるため、データ保護が向上します。

サポートされているキーコンテナーの一覧を確認するには、「システム要件」の章を参照してください。

制限事項

Toscaでキーコンテナーを使用する場合、次以下の制限が適用されます。

-

Toscaを使用してキーコンテナー内のシークレットを追加、更新、操作することはできません。

-

ActionMode 入力または ActionMode 挿入および DataType シークレットの場合のみ、シークレットをフェッチすることができます。

-

テストステップ内で、シークレットを他のテキストと組み合わせることはできません。

-

特別な実行タスクではシークレットをフェッチすることはできません。スキャンされたModulesのみを使用してシークレットを取得することをお勧めします。

シークレットをフェッチする

キーコンテナーからシークレットをフェッチするには、まずテスト中のシステムを準備する必要があります。

-

テストを実行するマシンにキーコンテナーを設定します。

-

テスト実行中は常にキーコンテナーにサインインした状態を維持してください。

-

AWS キー管理サービスおよび Azure キーコンテナーの場合、テストの実行中は常にCLIを開いたままにしておきます。

SUTを準備した後、動的式 {SECRET} と特定のキーコンテナープロバイダの構文を使用します。

{SECRET[aws][<Region>][<SecretName>]} の構文を入力して、シークレットをフェッチしてください。

-

オプションとして、デフォルトのリージョンを使用したくない場合は、パラメーター <Region> をAWSリージョンの名前に置き換えます。

-

パラメータ <SecretName> をAWSシークレット名に置き換えます。

例えば、 {SECRET[aws][us-west-2][Username]} です。

シークレットをフェッチするために、 {SECRET[cyberark][<SecretPath>][<FieldName>][<CyberArkAppId>]} という構文を入力してください。

-

パラメータ <SecretPath> を、CyberArkクレデンシャルプロバイダーのシークレットへのパスに置き換えます。

-

パラメータ <FieldName> を、シークレットを含むフィールドの名前に置き換えます。

-

パラメータ <CyberArkID> をCyberArkアプリケーションIDに置き換えます。

例えば、 {SECRET[cyberark][My-safe/sso-account][username][TRICENTIS_APPID]} です。

{SECRET[hashicorp][<SecretPath>][<FieldName>]} という構文を入力して、シークレットをフェッチします。

-

パラメーター hashicorp はオプションです。下位互換性のため、キーコンテナープロバイダーを指定しない場合、ToscaはHashiCorpを使用します。HashiCorp Vaultを使用している既存のTestStepsを更新する必要はありません。

-

パラメータ <SecretPath> を、HashiCorp Vault内のシークレットへのパスに置き換えます。

-

パラメータ <FieldName> を、シークレットを含むフィールドの名前に置き換えます。

例えば、 {SECRET[kv/database/production/pw][Password]} です。

{SECRET[azure][<KeyVaultURI>][<SecretName>]} という構文を入力してシークレットをフェッチしてください。

-

パラメーター <KeyVaultURI> を、Azureキーコンテナーの Vault URIに置き換えます。

-

パラメーター <SecretName> を、Azureキーコンテナー内のシークレットの名前に置き換えます。

-

例えば、 {SECRET[azure][https://examplecorp.vault.azure.net/][Password]} です。

|

この例では、キーコンテナーはHashiCorp Vaultです。kv/database/production/pw にあるフィールド DBPassword をフェッチします。このシークレットをフェッチするためには、以下の構文を使用します。 {SECRET[hashicorp][kv/database/production/pw][DBPassword]} |

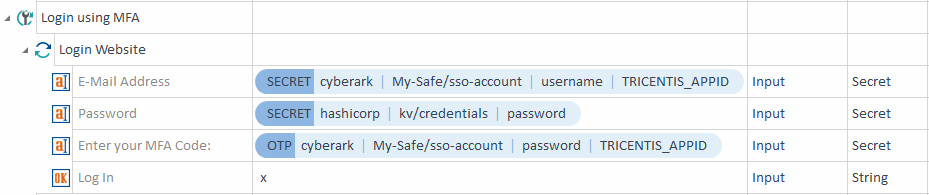

MFA/SSOを操作する

Tosca を使用してワンタイム パスワード (OTP) を生成することで、MFA/SSO操作できます。これを行うには、OTPを生成するコードをキーコンテナーに保存します。

Toscaは時間ベースのOTPのみをサポートします。プッシュ通知に依存するMFAを操作することはできません。

ワンタイムパスワードを生成するには、動的式 {OTP} とキーコンテナーベンダー用の構文を使用します。

|

この例では、以下の操作を行います:

ワンタイムパスワードを生成してMFAを操作する |

その他の構成

デフォルトでは、Toscaはリクエストが失敗とするまでキーコンテナーの応答を20秒間待機します。デフォルト値が短すぎる場合は、より長いタイムアウト値を指定することができます。

これを行うには、 KeyVaultCommandTimeout という名前のテスト構成パラメーター(TCP)を作成し、新しいタイムアウト値をミリ秒単位で指定します。

場合によっては、Toscaがローカルキーコンテナーへのパスを見つけられないことがあります。このような場合は、手動でパスを指定する必要があります。

これを行うには、 KeyVaultPath という名前の TCPを作成し、キーコンテナー実行ファイルへのパスを指定します。

-

Hashicorpの場合は、実行ファイルへのフルパスを入力してください。パスには必ずファイル名を含めてください。

-

CyberArkの場合は、 NetStandardPasswordSDK.dll が含まれるフォルダーへのディレクトリパスを入力してください。