Schlüsseltresor-Geheimnisse

Um vertrauliche Daten mit Tosca zu verwenden, können Sie einen Schlüsseltresoranbieter integrieren. Auf diese Weise können Sie Passwörter oder vertrauliche Informationen aus einem Schlüsseltresor abrufen und in Ihren Tests verwenden. Wenn Sie dies tun, verwendet Tosca den abgerufenen Wert nur für einen kurzen Zeitraum, ohne ihn zu speichern.

Diese bietet folgende Vorteile:

-

Verbesserte Geheimnisverwaltung, da Sie vertrauliche Informationen nicht mehr in Tosca aktualisieren müssen.

-

Verbesserte Sicherheit, da Tosca nur den Pfad zum geheimen Schlüssel speichert.

-

Verbesserter Datenschutz, da vertrauliche Informationen von Logs oder Testergebnissen ausgeschlossen werden.

Eine Liste der unterstützten Schlüsseltresore finden Sie im Kapitel „Systemanforderungen“.

Einschränkungen

Die folgenden Einschränkungen gelten bei der Verwendung eines Schlüsseltresors mit Tosca:

-

Sie können keine Geheimnisse in Ihrem Schlüsseltresor bei Tosca hinzufügen, aktualisieren oder bearbeiten.

-

Sie können Geheimnisse nur mit der Aktion Input oder der Aktion Insert und dem Datentyp Secret abrufen.

-

Sie können keine Geheimnisse mit anderen Texten in Ihren Testschritten kombinieren.

-

Sie können keine Geheimnisse in einer SpecialExecutionTask abrufen. Wir empfehlen, Geheimnisse nur mit aufgezeichneten Modulen abzurufen.

Geheimnisse abrufen

Um Geheimnisse aus einem Schlüsseltresor abzurufen, müssen Sie zunächst Ihr zu testendes System vorbereiten:

-

Richten Sie den Schlüsseltresor auf dem Rechner ein, auf dem Sie Ihre Tests durchführen.

-

Bleiben Sie während der Testdurchläufe jederzeit bei Ihrem Schlüsseltresor angemeldet.

-

Halten Sie die CLI für AWS Key Management Service und Azure Key Vault während der Ausführung Ihres Tests jederzeit offen.

Verwenden Sie nach der Vorbereitung des SUT den dynamischen Ausdruck {SECRET} und die Syntax für Ihren spezifischen Schlüsseltresoranbieter:

Geben Sie die Syntax {SECRET[aws][<Region>][<SecretName>]} ein, um Geheimnisse abzurufen.

-

Ersetzen Sie optional den Parameter <Region> durch den Namen der AWS-Region, wenn Sie nicht Ihre Standardregion verwenden möchten.

-

Ersetzen Sie den Parameter <SecretName> durch den Namen des AWS-Geheimnisses.

Zum Beispiel {SECRET[aws][us-west-2][Username]}.

Geben Sie die Syntax {SECRET[cyberark][<SecretPath>][<FieldName>][<CyberArkAppId>]} ein, um Geheimnisse abzurufen.

-

Ersetzen Sie den Parameter <SecretPath> durch den Pfad zum Geheimnis in Ihrem CyberArk Credential Provider.

-

Ersetzen Sie den Parameter <FieldName> durch den Namen des Feldes, das das Geheimnis enthält.

-

Ersetzen Sie den Parameter <CyberArkID> durch die CyberArk-Applikations-ID.

Zum Beispiel {SECRET[cyberark][My-safe/sso-account][username][Tricentis_APPID]}.

Geben Sie die Syntax {SECRET[hashicorp][<SecretPath>][<FieldName>]} ein, um Geheimnisse abzurufen.

-

Der Parameter hashicorp ist optional. Für die Abwärtskompatibilität verwendet Tosca HashiCorp, wenn Sie keinen Schlüsseltresoranbieter angeben. Es ist nicht erforderlich, vorhandene Testschritte zu aktualisieren, die HashiCorp Vault verwenden.

-

Ersetzen Sie den Parameter <SecretPath> durch den Pfad zum Geheimnis in Ihrem HashiCorp Vault.

-

Ersetzen Sie den Parameter <FieldName> durch den Namen des Feldes, das das Geheimnis enthält.

Zum Beispiel {SECRET[kv/database/production/pw][Password]}.

Geben Sie die Syntax {SECRET[azure][<KeyVaultURI>][<SecretName>]} ein, um Geheimnisse abzurufen.

-

Ersetzen Sie den Parameter <KeyVaultURI> durch den Tresor-URI Ihres Azure Key Vault.

-

Ersetzen Sie den Parameter <SecretName> durch den Namen des Geheimnisses in Ihrem Azure Key Vault.

-

Zum Beispiel {SECRET[azure][https://examplecorp.vault.azure.net/][Password]}.

|

In diesem Beispiel ist Ihr Schlüsseltresor der HashiCorp Vault. Sie rufen das Feld DBPassword ab, das sich unter kv/database/production/pw befindet. Verwenden Sie zum Abrufen dieses Geheimnisses die folgende Syntax: {SECRET[hashicorp][kv/database/production/pw][DBPassword]} |

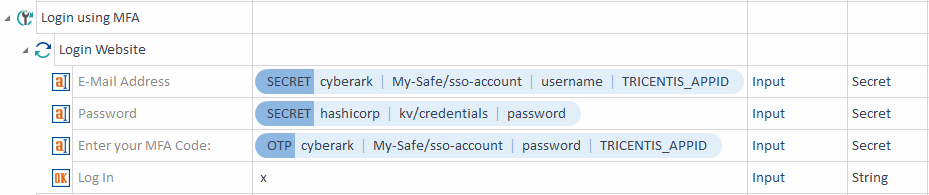

MFA/SSO steuern

Sie können MFA/SSO steuern, indem Sie Einmalpasswörter (OTP) mit Tosca generieren. Speichern Sie dazu den Code zum Generieren von OTPs in Ihrem Schlüsseltresor.

Tosca unterstützt nur zeitbasierte OTPs. Sie können keine MFA steuern, die auf Push-Benachrichtigungen basieren.

Um ein Einmalpasswort zu generieren, verwenden Sie den dynamischen Ausdruck {OTP} und die Syntax für Ihren Schlüsseltresoranbieter.

|

In diesem Beispiel führen Sie die folgenden Aktionen durch:

MFA durch Generierung von Einmalpasswörtern steuern |

Zusätzliche Konfigurationen

Standardmäßig wartet Tosca 20 Sekunden auf die Antwort des Schlüsseltresors, bevor eine Anfrage fehlschlägt. Wenn der Standardwert zu kurz ist, können Sie einen längeren Timeout-Wert angeben.

Erstellen Sie dazu einen Testkonfigurationsparameter (TCP) namens KeyVaultCommandTimeout und geben Sie den neuen Timeout-Wert in Millisekunden an.

Anderen Pfad zur ausführbaren Schlüsseltresordatei angeben

In einigen Fällen kann Tosca den Pfad zu Ihrem lokalen Schlüsseltresor nicht finden. In diesem Fall müssen Sie den Pfad manuell angeben.

Erstellen Sie dazu einen TCP namens KeyVaultPath und geben Sie den Pfad zur ausführbaren Schlüsseltresordatei an:

-

Geben Sie für HashiCorp den vollständigen Pfad zur ausführbaren Datei ein. Achten Sie darauf, den Dateinamen in den Pfad aufzunehmen.

-

Geben Sie für CyberArk den Verzeichnispfad zum Ordner ein, der NetStandardPasswordSDK.dll enthält.