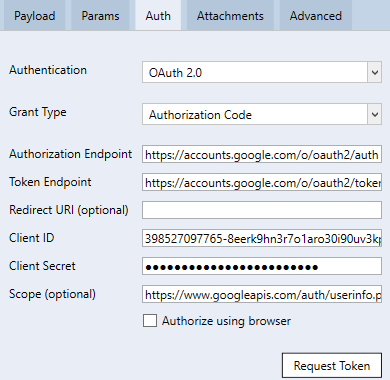

OAuth 2.0-Authentifizierung konfigurieren

Sie können die Authentifizierung über OAuth 2.0 in der API Engine für die Kommunikation mit Ihren Webservices konfigurieren.

Führen Sie hierzu die folgenden Schritte aus:

-

Wählen Sie Ihr API-Modul aus.

-

Klicken Sie in der Technischen Ansicht auf den Reiter Auth.

-

Wählen Sie im Aufklappmenü Authentication die Option OAuth 2.0.

-

Wählen Sie Ihren Gewährungstyp aus dem Aufklappmenü Grant Type. Diese Option legt fest, wie die Applikation das Zugriffstoken erhält.

-

Geben Sie abhängig von Ihrem Gewährungstyp die folgenden Angaben ein:

-

Authorization Endpoint: Geben Sie den URI des Autorisierungsservers ein.

-

Token Endpoint: Geben Sie den Token-Server-URI ein.

-

Redirect URI: Geben Sie optional den Redirect-URI ein.

-

Code Challenge Method: Wählen Sie im Aufklappmenü Code Challenge Method die Methode aus, mit der der Code-Verifizierer in die Code-Challenge umgewandelt werden soll. Sie können einen SHA-256-Algorithmus oder Plain-Text wählen, um die Code-Challenge zu generieren. Wählen Sie Plain, wenn die Code-Challenge mit dem Code-Verifizierer identisch ist.

-

Code Verifier: Geben Sie optional eine Zeichenfolge ein, um die Autorisierungsanfrage mit der Token-Anfrage zu verbinden. Dies ist eine kryptographisch zufällige Zeichenfolge aus den Zeichen A-Z, a-z, 0-9 und den Satzzeichen -._~ (Bindestrich, Punkt, Unterstrich und Tilde), die zwischen 43 und 128 Zeichen lang ist. Sie können das Feld auch leer lassen und auf Request Token klicken. In diesem Fall generiert die API Engine 3.0 automatisch einen Wert mit 43 Zeichen.

-

Client ID: Geben Sie den Client-Bezeichner ein, d. h. die Registrierungsinformationen der Applikation, die vom Autorisierungsserver ausgegeben werden.

-

Client Secret: Geben Sie den geheimen Clientschlüssel ein, d. h. das Passwort für die Authentifizierung der Applikationsidentität.

-

Username: Geben Sie Ihren Benutzernamen ein.

-

Password: Geben Sie Ihr Passwort ein.

-

Scope: Geben Sie optional an, welchen Berechtigungsumfang die Applikation anfordert. Geben Sie eine oder mehrere durch Leerzeichen getrennte Zeichenfolgen ein, z. B. openid.

-

Authorize using browser: Wählen Sie diese Option, wenn Sie sich über Ihren Webbrowser anstelle des Pop-ups im API Scan anmelden möchten. Wenn Sie diese Option auswählen, wird der Redirect URI auf API Scan zurückgesetzt.

Die API Engine 3.0 überwacht Port 19666, um das Zugriffstoken auf den API Scan umzuleiten. Wenn dieser Port bereits von einem anderen Service auf Ihrem Rechner verwendet wird, müssen Sie einen anderen Port angeben, indem Sie den Wert HttpPort unter %COMMANDER_HOME%\AuthenticationCallbackService\net6.0\appsettings.json aktualisieren.

-

-

Klicken Sie auf Request Token, um das Zugriffstoken anzufordern.

OAuth 2.0-Authentifizierung konfigurieren

Wenn Sie die Gewährungstypen Authorization Code oder Authorization Code (With PKCE) ausgewählt haben, öffnet sich ein Browserfenster, in dem Sie den Zugriff auf Ihr Konto autorisieren müssen.

Für alle anderen Gewährungstypen wird Ihr Zugriffstoken sofort ausgegeben.

|

Wenn Sie Microsoft Azure AD Connect als Authentifizierungsdienst verwenden, speichert der API Scan die zurückgegebenen Cookies im Fenster Cookies. Dadurch kann das System die Cookies für die Autorisierung beim nächsten Aufruf verwenden. |

Neues Zugriffstoken anfordern, wenn das Token abgelaufen ist

Zugriffstoken verfallen nach einer bestimmten Zeit und werden ungültig. Dies bedeutet, dass ein neues Zugriffstoken angefordert werden muss, was sich auf Ihre API-Testfälle auswirken kann. In den folgenden Fällen fordert die API Engine automatisch ein neues gültiges Zugriffstoken an, um Ihre API-Testfälle fortzusetzen:

-

Wenn ein Zugriffstoken abläuft und ein Aktualisierungstoken vorhanden ist. Die API Engine verwendet das Aktualisierungstoken, um ein neues Zugriffstoken anzufordern.

-

Wenn das Zugriffstoken abläuft und kein Aktualisierungstoken vorhanden ist. Die API Engine fordert ein neues Zugriffstoken an, wenn Sie den Gewährungstyp Password oder Client Credentials verwenden.

Wenn es kein Aktualisierungstoken gibt und Sie den Gewährungstyp Authorization Code, Authorization Code (With PKCE) oder Implicit verwenden, müssen Sie manuell ein neues Token anfordern, um Ihren Testfall fortzusetzen.